O Microsoft Defender para Office 365 é bom o suficiente?

Sobre este relatório.

Este relatório é da autoria da Check Point e compartilha uma análise do Microsoft 365 Email Security com seu produto Defender Security.

Para preparar este relatório, a equipe de pesquisa de e-mail da Check Point (anteriormente Avanan) analisou três milhões de e-mails do mundo real para avaliar a eficácia do Microsoft Defender para Microsoft 365.

Em geral, o Microsoft 365 é um serviço muito seguro. Isso é resultado de um enorme e contínuo

investimento da Microsoft. O que este relatório destaca é o desafio que a Microsoft enfrenta. Uma vez que é a

segurança padrão para a maioria das organizações, muitos hackers projetam seus ataques para contornar a segurança. Um excelente exemplo de como os hackers se concentram no Microsoft 365 vem em uma série de blogs de Microsoft que detalha as tentativas de um grupo patrocinado pelo Estado de comprometer seus serviços.

É provavelmente por isso que vemos uma porcentagem significativa de ataques que contornam a segurança da Microsoft. Neste contexto, é importante observar que isso não significa que a segurança da Microsoft tenha piorado. Os hackers melhoraram e aprenderam mais métodos para ofuscar e contornar a segurança padrão.

Por esta razão, os especialistas em segurança da Check Point recomendam que os nossos clientes adicionem uma camada extra de segurança além da segurança padrão fornecida pelo serviço de e-mail em nuvem.

Este relatório oferecerá dados sobre a eficácia do Defender e explorará como o Defender se sai nas organizações de tamanhos diferentes. Examinaremos de perto como o fenômeno “Dumpster Diving” ainda dói nas organizações e mostram como o Defender se sai contra vários tipos de phishing. E finalmente, vamos

resuma como esses números afetam seu SOC e seus negócios.

Obviamente, este relatório não conseguiu analisar todos os clientes do Microsoft 365. É derivado da análise a clientes que usam o Microsoft Defender e que também possuem a solução de segurança de e-mail da Check Point. Os resultados devem ser tomado como um guia geral para a eficácia da Microsoft. Estimamos que o conjunto de dados é grande o suficiente para constituir uma amostra estatisticamente representativa de clientes do Microsoft 365 com alguma variação nos resultados para diferentes organizações.

Os resultados obtidos.

A equipe de pesquisa da Check Point descobriu que 18,8% dos e-mails de phishing contornaram o Microsoft Exchange Online Protection (EOP) e o Defender para chegar à caixa de entrada do usuário.

Isto representa um aumento de 74% em comparação com o nosso relatório anterior de fevereiro de 2020, onde utilizámos um método de análise semelhante e se descobriu que apenas 10,8% dos e-mails de phishing foram perdidos.

Para o relatório de 2022, a Check Point analisou quase 3.000.000 de e-mails verificados pelo Microsoft Defender durante uma semana. As quatro organizações da nossa amostra variavam de 500 a 20.000 usuários, eram de grandes indústrias e estavam localizadas em todas as partes dos Estados Unidos.

Escolhemos essas organizações porque elas executam o Microsoft Defender and Harmony Email and

Collaboration Security (HEC). Como o HEC é executado em linha por trás do Defender e se conecta via API, podemos ver o seguinte para ajudar nas classificações:

• Cabeçalhos de e-mail adicionados pelo Defender após a verificação dos arquivos, mas antes de serem liberados em quarentena, pastas de lixo eletrônico ou caixas de entrada de usuários.

• Pasta de quarentena do Defender e registros de eventos.

Em seguida, analisamos as mensagens que o HEC da Check Point classificou como phishing, mas EOP e Microsoft Defender não. Sem o Check Point, esses e-mails teriam sido entregues na caixa de entrada. Que

número de e-mails classificados como phishing pela Check Point dividido pelo total de ataques por e-mail nos dá a porcentagem de e-mails de phishing perdidos.

Esse aumento pode ser devido a alguns fatores. Conduzimos nossa análise anterior em fevereiro de 2020, antes da COVID-19. Naquela época, descobrimos que 10,8% dos e-mails de phishing contornavam a Microsoft e chegaram à caixa de entrada. Desde então, o número de ataques aumentou quase 100%, com foco em campanhas sofisticadas de phishing que contornam a segurança integrada.

A taxa de phishing perdida do Defender é maior em Organizações maiores.

Nossa análise descobriu que, quando implantado em organizações maiores, o Microsoft Defender falhou mais e-mails de phishing. A taxa de phishing perdido para duas grandes organizações em nossa pesquisa foi de 50 a 70%.

Esta é uma mudança em relação à nossa análise de 2020. Em 2020, não encontramos correlação entre o tamanho da empresa e taxa de phishing perdida. Especulamos que os hackers estão agora concentrando mais esforços em mais organizações proeminentes e, em particular, em ataques avançados que não querem “desperdiçar” em alvos menos lucrativos para eles.

O trabalho remoto é outro fator que pode estar em jogo. Conduzimos nossa análise de 2020 pouco antes do

Pandemia do covid-19. Agora, muito mais funcionários trabalham em casa, o volume de ataques aumentou, e as demandas de Business Email Compromise (BEC) e ransomware se tornaram notícias em todo o mundo.

Por razões que discutiremos mais adiante neste relatório, o tipo de ataques usados por malfeitores está mudando. A nossa análise descobriu que os ataques financeiros direcionados são criados especificamente para contornar o Defender. Baseado em finanças, os ataques de phishing referem-se a muitos tipos de ataque, incluindo golpes de faturas falsas, transferências fraudulentas de Bitcoin,

propostas comerciais falsas, solicitações falsas de transferência eletrônica e muito mais. O Defender erra 42% desses tipos de ataques. Os ataques financeiros são mais comuns contra grandes organizações. A violação de dados da Verizon veio confirmar que os ataques com motivação financeira são o vetor de ataque mais comum.

O Problema "Dumpster Diving".

Outra parte de nossa análise incluiu e-mails que o Defender encaminhou para a pasta de lixo eletrônico de um usuário. Em maio de 2020, Avanan cunhou o termo Dumpster Diving. Isso se refere à prática em que e-mails de marketing, assinaturas e ataques de phishing direcionados são misturados na pasta Lixo Eletrônico, tornando-os imediatamente acessíveis ao usuário final. Muitas organizações enviam todas as detecções do Defender para a pasta Lixo Eletrônico. Eles consideram isso preferível a enviar as detecções do Defender para quarentena porque reduz o risco de bloquear e-mails legítimos.

Descobrimos que, em média, o Defender envia 7% das mensagens de phishing para a pasta Lixo Eletrônico. Os usuários finais se acostumam a vasculhar a pasta de lixo eletrônico em busca de mensagens legítimas. Os usuários podem agir por engano em um e-mail de phishing, com muitos e-mails para vasculhar a pasta de lixo eletrônico sem distinção

entre tesouro e lixo.

Em alguns ataques, um e-mail adicional de alta reputação direciona o destinatário para procurar a mensagem na pasta de lixo eletrônico. Vimos o texto em ataques como: “Você recebeu minha mensagem? Por favor, verifique sua pasta de lixo eletrônico. Se você não encontrar, me avise e eu reenviarei. O assunto deve ser ‘X’”. Este ataque tem dois propósitos. Primeiro, ele envia aos destinatários o Dumpster Diving por meio de e-mails de phishing perigosos. Em segundo lugar, quando o e-mail é encontrado, o usuário final tende a dar-lhe mais validade, como se o segundo e-mail confirmasse que o primeiro é legítimo.

Encaminhar phishing para a pasta de lixo eletrônico é muito arriscado e um dos pontos fracos críticos do Microsoft Defender e EOP.

Microsoft Defender versus diferentes tipos de ameaças

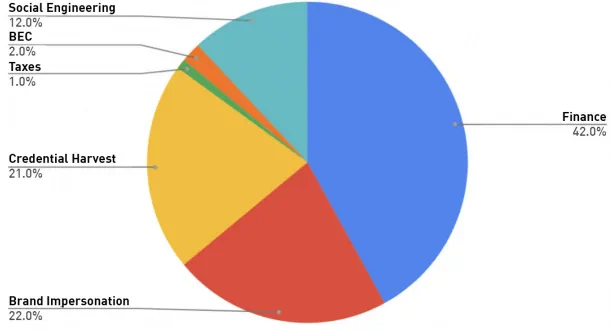

O gráfico a seguir divide os ataques por categorias:

Como uma rápida visão geral, aqui estão breves definições desses tipos de phishing:

• Finanças, 42%: esta categoria refere-se a ataques que visam ganhar dinheiro, desde golpes de bitcoin até fraudes em faturas, transferências bancárias falsas e muito mais

• Personificação de marca, 22%: esta categoria refere-se a e-mails de phishing que parecem vir de uma marca popular e legítima

• Coleta de credenciais, 21%: esta é uma categoria ampla que se refere a tipos de e-mails de phishing com o objetivo geral de roubar nomes de usuário e senhas

• Engenharia social, 12%: esta é outra categoria ampla que se refere à ideia de hackers enganarem um usuário para que ele faça algo que ele não quer.

• Compromisso de e-mail comercial, 2%: Compromisso de e-mail comercial (BEC) é uma forma de ataque popular em que um hacker se faz passar por um executivo, pedindo a um subordinado uma ação urgente

• Impostos, 1%: este é um subconjunto de phishing que aproveita os receios fiscais para extrair dinheiro

Conforme discutido anteriormente, os ataques financeiros direcionados costumam ser bem-sucedidos contra o Defender. Esta ampla categoria inclui qualquer coisa que envolva dinheiro – faturas falsas, transferências de bitcoin, etc. Esses golpes tendem a atingir o espaço empresarial em maiores quantidades.

Conforme discutido anteriormente, os ataques financeiros direcionados costumam ser bem-sucedidos contra o Defender. Esta ampla categoria inclui qualquer coisa que envolva dinheiro – faturas falsas, transferências de bitcoin, etc. Esses golpes tendem a atingir o espaço empresarial em maiores quantidades.

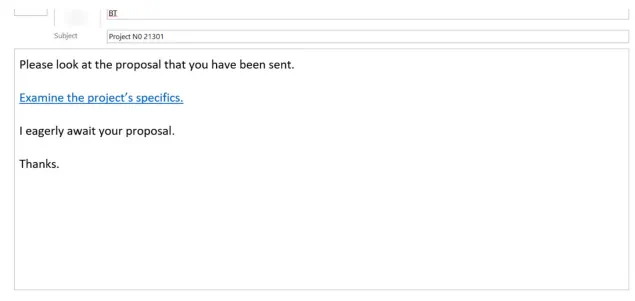

O e-mail abaixo mostra um exemplo de golpe financeiro que o Defender não percebeu. Se um usuário clicar no suposto link da proposta comercial, ele será direcionado para um portal falso do Microsoft 365.

Existem algumas ‘informações’ no e-mail. No corpo, observe como um zero é usado no lugar da letra ‘o’ no assunto.

Ficheiros maliciosos.

A propagação de malware através de arquivos continua sendo um vetor de ataque significativo. Estes são frequentemente considerados separadamente do phishing, mas muitas vezes as técnicas de phishing levam a conteúdo malicioso e vice-versa.

O objetivo é infectar o endpoint para controle remoto ou ransomware.

O impacto no Centro de Operações de Segurança.

O combate ao aumento de ataques de phishing perdidos cabe à equipe do SOC. Para avaliar o impacto no SOC, comparamos nossos clientes no modo de prevenção do HEC, que bloqueia ativamente e-mails maliciosos, com dois clientes que usam o modo Monitor Only do HEC. No Monitor Only, a equipe do SOC será alertada sobre problemas, mas os problemas precisarão ser avaliados e respondidos manualmente. A Check Point descobriu que o gerenciamento manual de problemas de e-mail ocupa até 23% do tempo total da equipe. Esse trabalho envolve remediar ameaças por e-mail, responder às solicitações dos usuários finais e muito mais. Em alguns ambientes, esse número é ainda maior.

Outro método que usamos para avaliar a carga da equipe do SOC foi observar o tempo gasto pela equipe do SOC antes e depois da implantação da segurança de e-mail da Check Point. Numa grande empresa, antes de implementar o Check Point, numa semana média, havia 910 emails de phishing reportados. A equipe de TI não conseguiu acompanhar; eles só conseguiram remediar uma média de 59 denúncias por semana (ou menos de 7% do total de denúncias). Esta organização estimou que precisaria de 16 funcionários em tempo integral para lidar com o problema de phishing relatado pelos usuários. Ao passar para o modo de prevenção completo do HEC, esse número foi reduzido para dois e-mails de phishing relatados por usuários por semana. Analisamos outra organização antes de implantar a Check Point e descobrimos que ela gasta 879 horas ou 36 dias inteiros anualmente pesquisando relatórios de phishing. Uma terceira organização gastou 2.500 horas por ano analisando relatórios de e-mail suspeitos de usuários finais. Isso é o equivalente a 104 dias.

Essa perda de tempo leva à negligência de outras prioridades e ao esgotamento massivo da equipe de TI e engenharia. Com os usuários relatando e-mails de phishing reais e imaginários, o SOC gasta muito tempo vasculhando a fumaça, sem conseguir localizar o incêndio.

O que o Microsoft Defender faz bem.

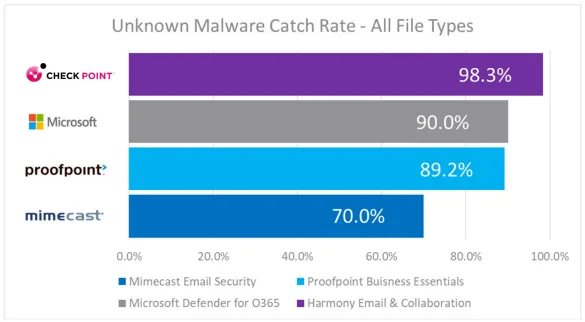

Além das seções descritas abaixo, observamos que o Defender faz um excelente trabalho com malware – a Check Point descobriu que, com malware desconhecido, a Microsoft detecta 90%. Além disso, o Microsoft Defender inclui reescrita de URL, um recurso importante para evitar ataques no momento do clique. Em nossa análise, observamos isso nos ambientes amostrados; O Defender limitou a quantidade de phishing nestas categorias:

DMARC Spoofing

DMARC, ou Domain-based Message Authentication, Reporting & Conformance, é um padrão de e-mail usado para autenticar um e-mail. É uma forma de as operadoras identificarem e-mails legítimos. A ideia é evitar que hackers falsifiquem uma organização. No entanto, em nossa análise, descobrimos que em 2,5% dos casos, quando o Defender encontra um caso de e-mail falsificado e o DMARC falhou, ele ainda o envia para a pasta de lixo eletrônico.

Compromisso de e-mail comercial

Business Email Compromise (BEC) é um dos vetores de ataque de crescimento mais rápido e mais bem-sucedidos. Embora simples, funciona porque usa engenharia social e não inclui nenhum malware ou links maliciosos. A ideia é imitar um executivo que pede um favor urgente a um subordinado. Pode ser a compra de cartões-presente ou outras transações financeiras. Desde 2016, as perdas relacionadas ao BEC totalizaram mais de US$ 43 bilhões. Em nossa análise, a Microsoft fez um excelente trabalho ao limitar que esses ataques chegassem à caixa de entrada, permitindo a passagem de apenas 2,0%.

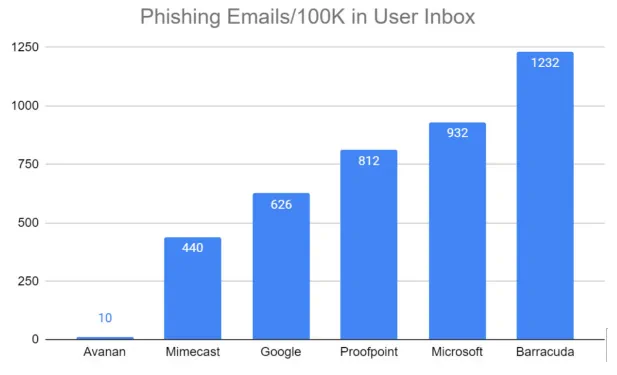

Defender vs. gateways de e-mail seguros

Em um estudo que analisou 300 milhões de e-mails, descobrimos que a Microsoft está no meio do grupo em comparação com outros gateways de e-mail seguros. Para cada 100.000 e-mails, a taxa de captura de e-mails de phishing da Microsoft é melhor do que alguns gateways de e-mail seguros e pior do que outros.

Onde a Microsoft brilha, como mencionado acima, é no malware. Depois de analisar 360 amostras de PDF, DOC, XLS e outros arquivos executáveis maliciosos conhecidos e desconhecidos, conseguimos determinar a taxa de captura para todos os tipos de arquivos maliciosos:

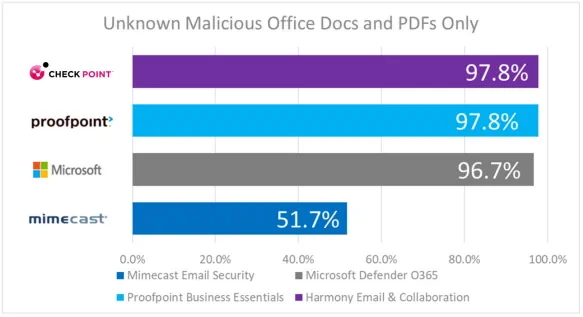

Para detalhar ainda mais, a eficácia da Microsoft é ainda maior apenas para documentos e PDFs maliciosos desconhecidos do Office.

Ao considerar as opções de segurança de e-mail, é essencial considerar toda a oferta de uma solução.

Conclusão.

O Microsoft 365 é o serviço de e-mail mais utilizado e direcionado em todo o mundo. Depois de analisar minuciosamente quase três milhões de e-mails, a equipe de pesquisa da Check Point descobriu que o Microsoft Defender perde 18,8% dos e-mails de phishing. Isto representa um aumento de 74% nos ataques falhados em comparação com o relatório anterior de fevereiro de 2020. Isto não é necessariamente um declínio na eficácia da Microsoft, mas sim um aumento na sofisticação dos hackers e, especificamente, um aumento nos ataques direcionados concebidos especificamente

para ignorar o Microsoft Defender. Os hackers, em outras palavras, intensificaram seu jogo mais rápido do que o Defender consegue responder.

Nossos especialistas em segurança recomendam uma estratégia de “defesa profunda” para toda a segurança, incluindo e-mail. Colocar um nível adicional de proteção além do padrão, seja Microsoft ou Google, é recomendado como prática recomendada para segurança de e-mail. É essencial que os hackers continuem a atacar e a encontrar formas de contornar as camadas de proteção incluídas no serviço pelo fornecedor de serviços.

Sobre o Check Point Harmony Email & Collaboration.

A plataforma Harmony Email and Collaboration Security (HEC) da Check Point é a única solução de segurança que pode impedir que conteúdo malicioso chegue à caixa de entrada do usuário. O HEC opera “Inline”, o que significa que a plataforma verifica todos os e-mails e anexos antes de obterem a conta de um usuário. A plataforma verifica conteúdo potencialmente malicioso usando algoritmos de IA e aprendizado de máquina, alerta a equipe do SOC quando um problema é encontrado e coloca o conteúdo prejudicial em quarentena.

A arquitetura exclusiva da Check Point permite aprender com e-mails específicos que a Microsoft não percebe. Muitas vezes, são ataques altamente direcionados, projetados explicitamente para contornar as proteções da Microsoft. A arquitetura de segurança de e-mail do HEC é responsável pela Microsoft. Quando a Microsoft bloqueia um ataque, o ataque é bloqueado e totalmente interrompido. Quando isso não acontece, entretanto, o HEC fica entre ele e a caixa de entrada, fazendo uma análise final. Nossa IA tem a capacidade única de ser treinada para esses ataques específicos, sofisticados e evasivos.